Amazon Inspectorではセキュリティ脆弱性を評価してくれるAWSのサービスの一つです。

おおまかな対象は4つに分かれていますが、今回は「実行時の動作の分析」について動作の検証をしていきたいと思います。

分析対象の環境構築

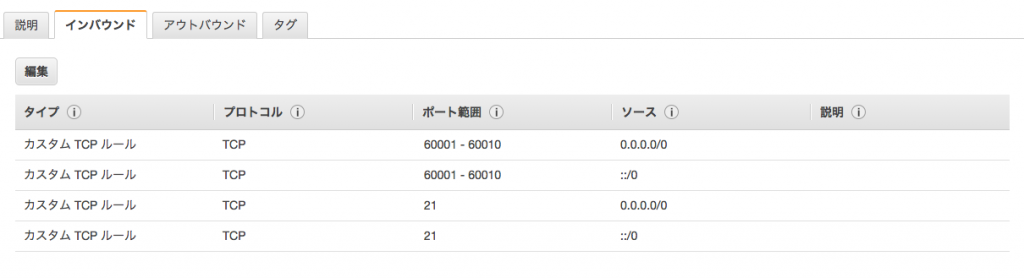

Amazon Linux2でインスタンスを作成し、FTP通信をできるように設定してみました。FTP通信の設定にはvsftpdを用いました。

ポートは21と60001-60010を開け、SSHのポートは開けていません。

Amazon Inspectorの導入

インストールする

インストーラをダウンロードし、インストールします。

# mkdir inspector # cd inspector # wget https://d1wk0tztpsntt1.cloudfront.net/linux/latest/install # sudo bash install

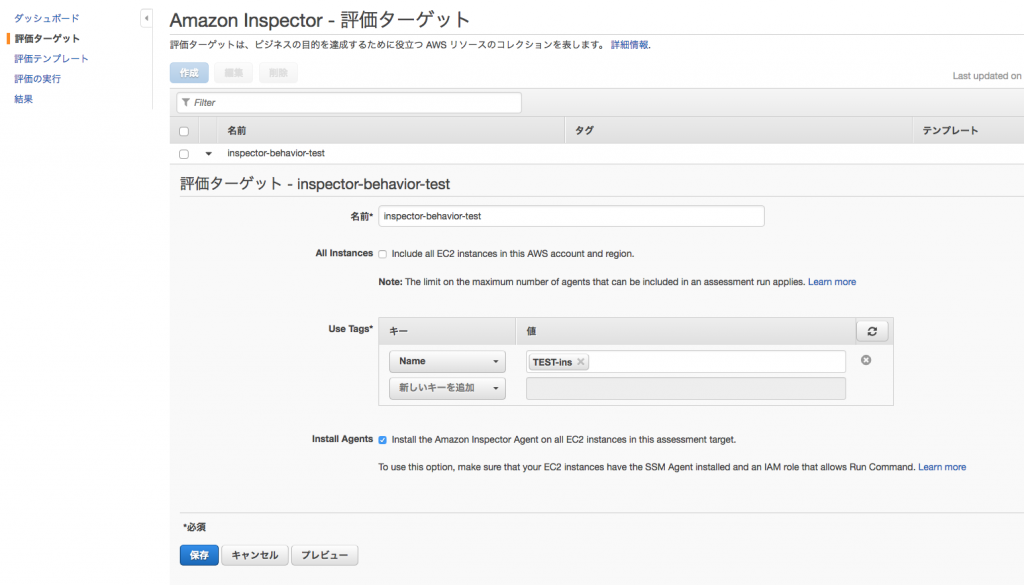

評価ターゲット作成

サービス→セキュリティ、 アイデンティティ、 コンプライアンスからInspectorを選択し、評価ターゲットを作成します。

ターゲット名を適当に設定し、対象としたいインスタンスをNameタグから選択します。保存で作成されます。

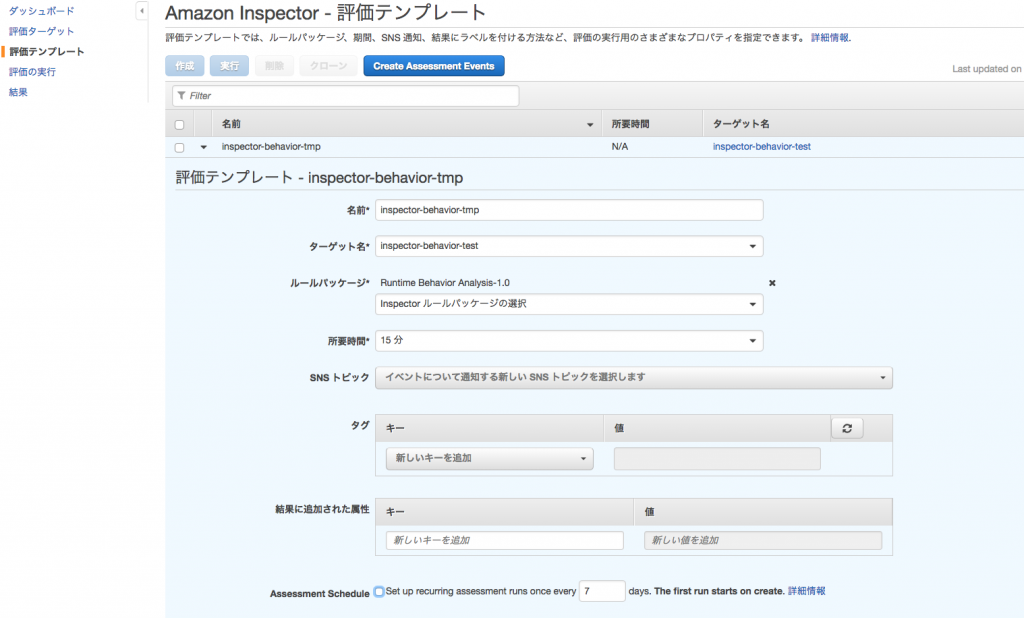

評価テンプレート作成

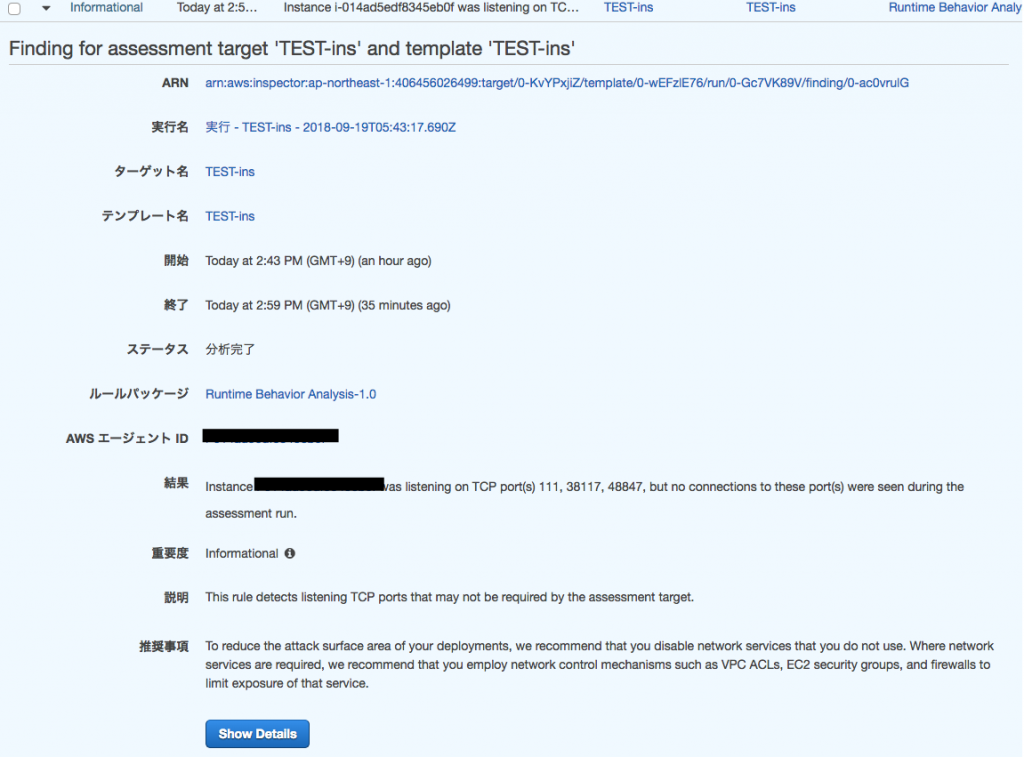

名前を適当に設定し、作成したターゲットを選択します。ルールは今回はRuntime Behavior Analysis-1.0にし、所要時間は15分、定期実行のAssessment Scheduleはなしにします(テスト仕様)。保存で作成。

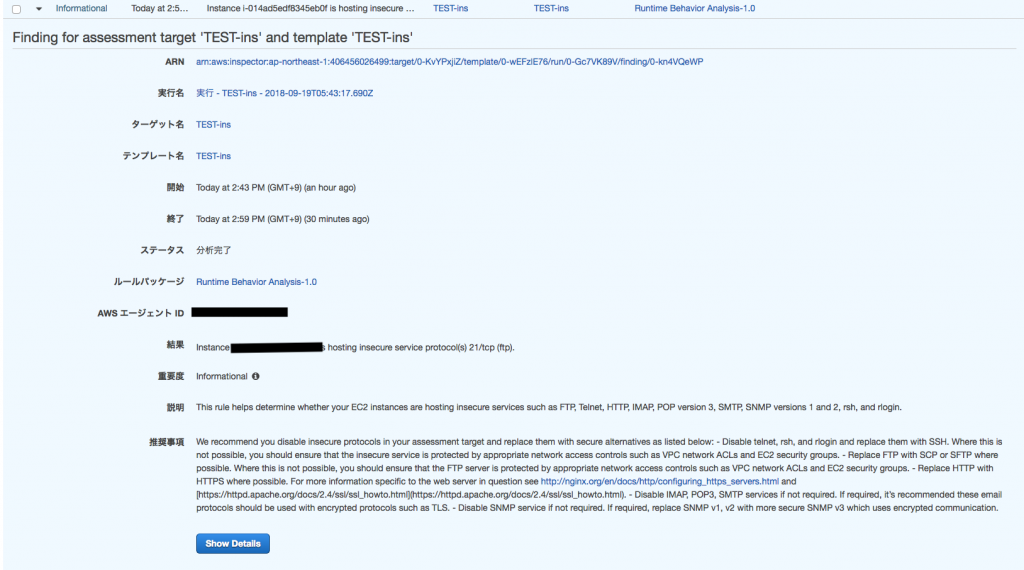

評価の実行と結果

実行から評価のためのデータ収集が始まります。評価の実行で対象のテンプレートを確認するとステータスがデータを収集中となるはずです。

分析が終了したら、結果が出ます。以下の2項目が検出されました。

1つ目は危険な通信が許可されていること、2つ目は使っていないポートが空いていることに対する警告として検出されています。

1つ目は危険な通信が許可されていること、2つ目は使っていないポートが空いていることに対する警告として検出されています。

フィードバックする

FTP通信をできない設定にし、セキュリティグループを編集してみると、検出されません。

まとめ

FTP通信をできるようにしたのには、項目にある「安全でないクライアントプロトコル (ログイン)」で検出してもらう狙いがあったのですが、結局informational止まりでした。informationalで検出してはいるので、分析はちゃんとできているようです。