Amazon Route 53に対応したDNSSECが新しく発表されました。

DNSSEC(ドメインネームシステムセキュリティ拡張機能)とは

DNS応答が正しいサーバーから応答されているか検証する仕組みです。 DNSSECを利用することで受け取ったDNSデータの正当性を確認し、DNSキャッシュポイズニング攻撃を防ぐことが可能になります。

Amazon Route 53に対応したDNSSEC

Route 53リゾルバでDNSSEC署名を検証すること、ホストゾーンに対してDNSSEC署名すること、両方とも対応しています。

Route 53リゾルバでDNSSEC署名を検証 DNSSEC署名により、DNSリゾルバーは、DNS応答がAmazon Route 53からのものであり改竄されていないことを検証できます。 DNSSEC署名を使用する場合、ホストゾーンのすべての応答は公開鍵暗号を使用して署名されます。

ホストゾーンに対してDNSSEC署名 ホストゾーンでDNSSEC署名を有効にすると、Route 53はそのホストゾーンの各レコードに暗号で署名します。

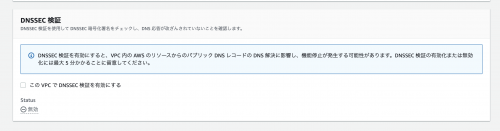

VPCにおいてもDNSSEC 検証を有効にするとでDNS応答が転送中に改ざんされていないことが保証されます。

DNSSEC署名を有効にする

DNSSEC署名を有効にするには、二つの手順があります。

Route 53のDNSSEC署名を有効にし署名キー(KSK)を作成するようにリクエスト

親ゾーンにDSレコードを追加してホストゾーンの信頼チェーンを作成

*VPCのDNSSEC検証を有効にするには

AWSマネジメントコンソールにサインインし、Route53コンソールを開く

左のナビゲーションの[リゾルバー]で、[VPC]を選択

[VPC名]列で、VPCを選択

DNSSEC検証で、チェックボックスにチェックをいれる

トラブルシューティング

発生する可能性のある問題と対処法です。

- ゾーンが停止しドメインが使用できなくなる

→ CloudWatchアラームの設定 DNSSECInternalFailureまたはDNSSECKeySigningKeysNeedingActionエラーが検出されるとアラームを出す設定にすることでDNSSECエラーにすばやく対処することができるようになります